iOSのサンドボックス構造とファイルのOpen-In

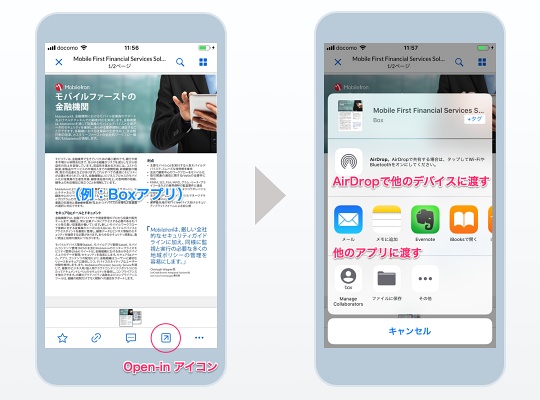

iOSで仕事の情報を安全に扱うためには、そのサンドボックス構造を理解しておくことが重要です。iOSのアプリが扱っているデータは、基本的にそのアプリだけがアクセスできる専用の領域の中に保存されています。アプリ同士は他のアプリが持っているデータを勝手に覗くことはできません。あるアプリが持っているファイルを他のアプリで開きたいときは、ユーザーの明示的な操作によって、ファイルを複製して他のアプリに渡します。この操作をOpen-In(オープンイン)といい、多くのアプリが、ユーザーがアプリ内で[↑]のような外向き矢印のアイコンをタップすることでOpen-Inを開始するように実装しています。

iOSが持つ仕事と個人の領域分離機能は、仕事のアプリで扱っているファイルを個人のアプリにOpen-Inする操作を制御するものです。MDMサーバ(MobileIron Cloud)から設定を配布することで、仕事のアプリから個人のアプリ、あるいは個人のアプリから仕事のアプリへのOpen-Inを禁止することができます。

MobileIron Cloudからの命令でインストールされたアプリは、それがAppStoreに掲載された公開アプリであっても、企業内のインハウス開発アプリであっても、全て管理された(Managedな)アプリとして扱われます。一方でMDMサーバを介さずにユーザーがAppStoreからダウンロードしたアプリや、iOSに最初からバンドルされているアプリは管理されていない(Unmanagedな)アプリです。ただしAppleが提供するいくつかのiOSアプリは、例外的に1つのアプリ内でManagedとUnmanagedの両方の性格を持ちます。具体的には次のアプリです。

- メール・カレンダー・連絡先・メモ: これらのアプリは複数のアカウントと同期することができます。MobileIron Cloudから配布したアカウント設定によってExchange(Office365)やG Suiteと同期している場合、そのアカウントだけを管理されたアカウントとして認識します。

- Safari: MobileIron Cloudから「Managed Domain」の構成を配布することで、アクセス先の特定のドメインを管理されたドメインとして認識します。

- ファイル: iOSのファイルアプリは、他のアプリが持つ保存領域への参照を提供するアプリです。ファイルアプリを介したファイルの読み書きには、そのファイルの実体を保存しているアプリがManagedであるかUnmanagedであるかが反映されます。

Open-Inを適切に制限することで、仕事のファイル(アプリに保存されたファイル、メールの添付ファイル、社内Webサイトからダウンロードしたファイルなど)を、仕事のアプリ同士では自由に受け渡しして活用しつつ、個人のアプリやメールアカウントを介して漏洩することの無いようにコントロールできます。

Open-Inの制限を設定する

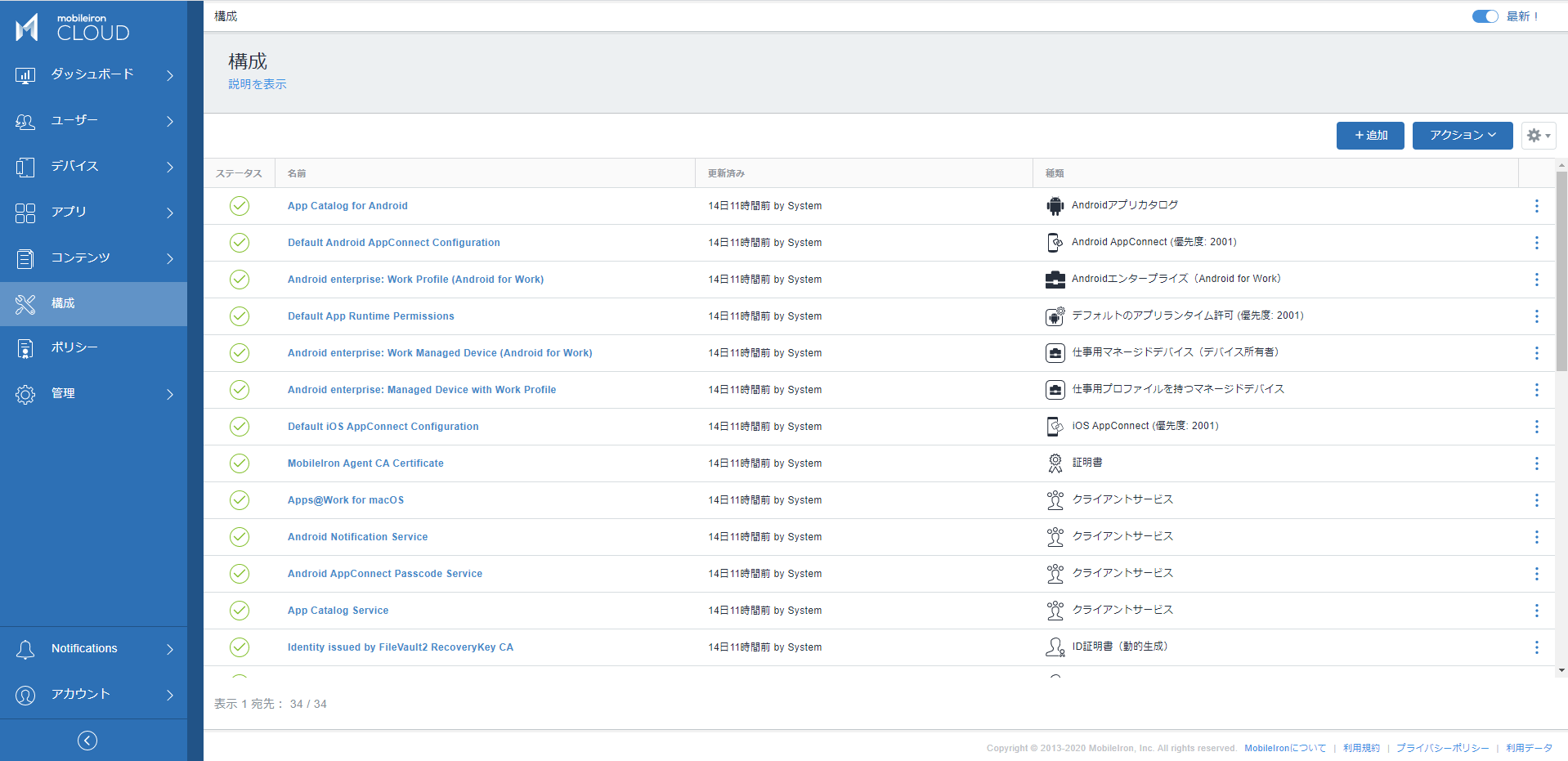

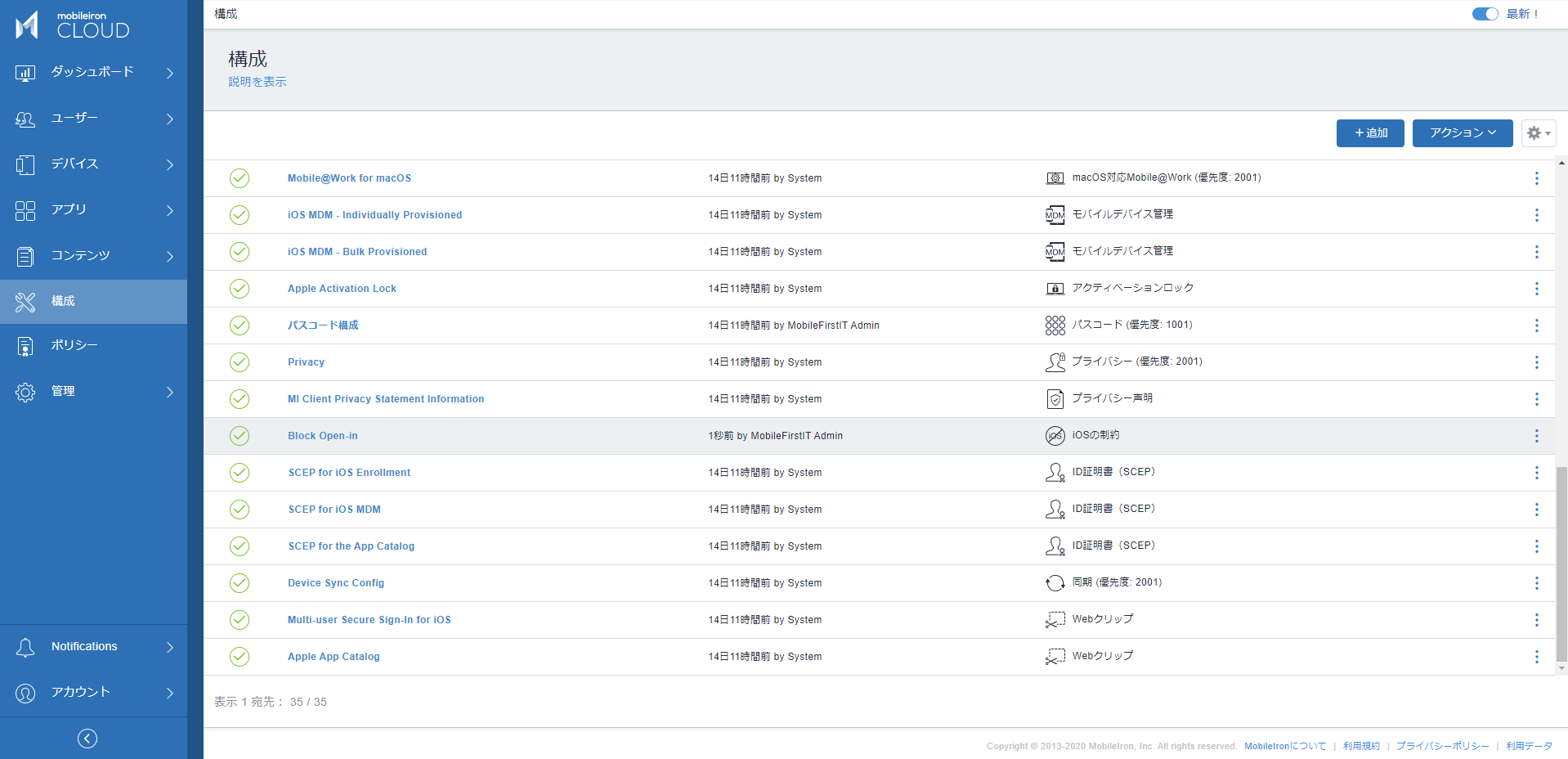

Open-Inの制御は「iOSの制約」構成の中で設定します。MobileIron Cloudの管理画面で[構成]を開き、[+追加]をクリックします。

追加可能な構成が一覧表示されます。[iOSの制約]をクリックします。

「名前」のボックスに任意の名前を入力します。次に制約項目の中から[管理対象のアプリから管理対象でないアプリへのオープンインを許可]と[管理対象でないアプリから管理対象のアプリへのオープンインを許可]を探し、禁止したい方向のOpen-In操作のチェックを外します。このようにOpen-inの禁止は管理アプリと非管理アプリの間で、双方向に設定することができます。ここでは双方向ともにOpen-inを禁止しています。

Open-Inの制限とあわせて、「AirDrop」に対する制限もしておきます。「AirDrop」は他のiOS/macOSデバイスと無線でファイルを受け渡しする機能であり、Open-Inと同じく場合によっては情報漏えいの原因になりかねません。[AirDropを管理されていない宛先として扱う]をチェックします(※この設定項目は、スクロールしていくと「セキュリティおよびプライバシー」セクション以下にあります)。これで、管理されたアプリから管理されていないアプリへのOpen-Inを禁止している場合には、管理されたアプリからAirDropで他のデバイスにファイル送信することもあわせて禁止されます。[次へ]をクリックしてください。

配布先の設定画面に切り替わります。[すべてのデバイス]をクリックしてください。最後に[完了]をクリックすれば構成が追加されます。

追加した「iOSの制約」の構成は、「構成」画面の一覧で確認できます。

これで情報漏洩を引き起こすOpen-InとAirDropの動作を制限する設定ができました。この構成がiOSデバイスに配布されます。